Contenido

En este artículo: Evitar el malware Evite espiar el acceso por cable

Internet ha sido diseñado para su comodidad y conveniencia y no para su seguridad. Si navega por Internet de la misma manera que lo hace un usuario promedio de Internet, es probable que algunas personas malintencionadas sigan sus hábitos de navegación utilizando spyware o scripts y puedan llegar a usar la cámara desde su PC a su computadora. conocimiento. Quienes obtienen información de esta naturaleza, en cualquier parte del mundo, pueden saber quién es usted, dónde vive y obtener mucha más información personal sobre usted. Existen dos técnicas principales de seguimiento en Internet.

- Instale spyware en su computadora

- "Escuche" todos los datos que intercambie con servidores remotos desde cualquier parte del mundo.

etapas

Método 1 Evita el malware

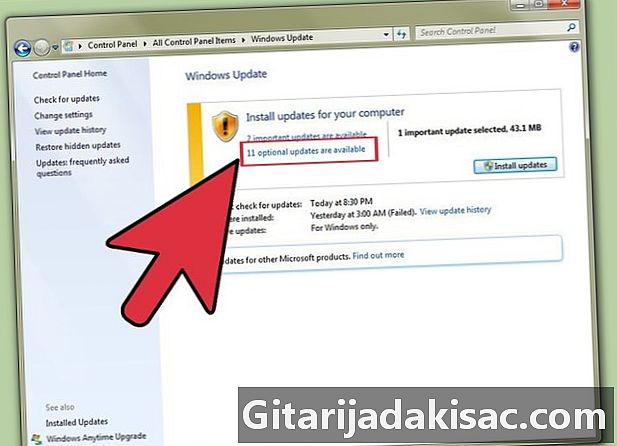

- Mantenga su sistema operativo actualizado. La técnica más tradicional utilizada para espiar en Internet es inyectar software espía que puede abrir las "puertas de acceso" del sistema de la víctima sin su conocimiento. Al mantener su sistema operativo actualizado, permitirá que su editor atenúe las correcciones de seguridad del software para proteger las partes más vulnerables de su sistema operativo y hacer que el malware no funcione correctamente.

-

Mantenga sus aplicaciones actualizadas. Es cierto que las aplicaciones que usa se actualizan para mejorar las funciones, pero también es una forma de corregir errores. Existen diferentes tipos de errores: algunos de ellos solo producirán disfunciones perceptibles por el usuario, otros afectarán algunos modos de operación de su programa, pero también hay una categoría que permite a los piratas informáticos explotar automáticamente las vulnerabilidades de seguridad conocidas. Tome automáticamente el control remoto de su máquina. No hace falta decir que si se eliminan estos errores, estos ataques dejarán de suceder. -

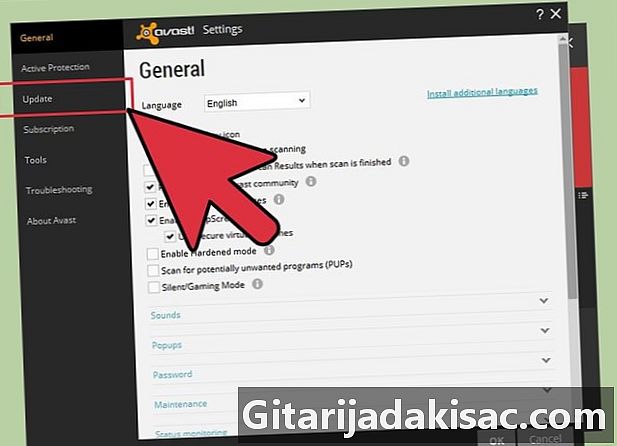

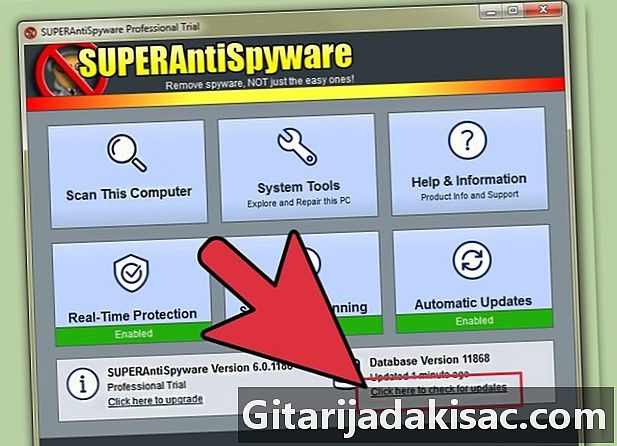

Mantenga su antivirus en funcionamiento y actualizado. Esto se aplica más particularmente a los sistemas que operan bajo Windows. Si la base de datos de firmas antivirus no se actualiza a intervalos regulares, no podrá detectar virus y malware de inmediato. Si su sistema no se revisa regularmente y su antivirus no está configurado para ejecutarse en segundo plano, no será útil. El propósito de los programas antivirus es buscar virus, spyware, gusanos y rootkits y eliminar estas amenazas. Un programa especializado en detección de spyware no tendrá más efecto que un buen antivirus. -

Activa solo un antivirus. Estos programas deben actuar de manera muy sospechosa para ser efectivos.En el mejor de los casos, uno u otro de sus antivirus detectará un "falso positivo" y, en el peor, la acción de uno de ellos podría verse obstaculizada por el otro. Si realmente desea utilizar más de un software antivirus, actualice sus bases de datos de firmas, desconecte su computadora de Internet, desactive por completo su antivirus principal y ponga el segundo en acción en su modo de "escaneo bajo demanda". Su antivirus principal podría ser detectado como un "falso positivo", pero sabiendo que no será un problema. Ahora inicie su antivirus principal y continúe usando su computadora normalmente. El software Malwarebytes podría ser un buen complemento para su primer nivel de seguridad antivirus. -

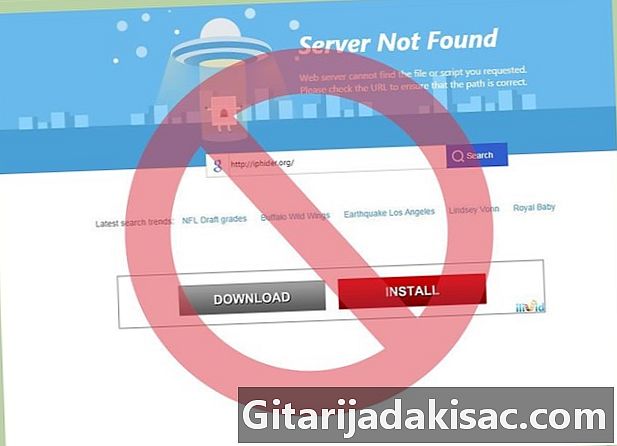

Solo realice sus descargas desde sitios confiables. No descargue nada que provenga de sitios oficiales (para cualquier sistema operativo) o repositorios de aplicaciones confiables. Si desea descargar el reproductor multimedia VLC, descárguelo solo desde el repositorio de aplicaciones correspondiente a su sistema operativo o desde el sitio del editor. Busque la dirección del editor en Google que le dará:www.videolan.org/vlc/. Nunca use sitios más o menos conocidos o no oficiales, incluso si su antivirus no informa alarma cuando lo hace. -

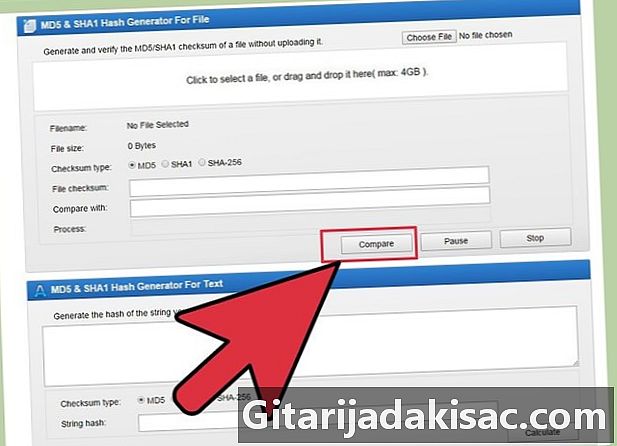

Haga una verificación de firma binaria. Consulte las instrucciones dadas en este sitio y este artículo sobre las firmas md5 y SHA2. La idea detrás de este método de verificación es crear una firma a partir del contenido binario de un archivo (como el instalador de una aplicación). La firma resultante se proporciona en el sitio web oficial de descarga o en una base de datos confiable. Cuando haya descargado el archivo, puede reproducir esta firma usted mismo con un programa diseñado para generarlo, luego compare el resultado obtenido con el que se proporciona en el sitio web de descarga. Si las firmas comparadas son las mismas, todo está bien, de lo contrario, es posible que haya descargado un programa falsificado o manipulado que puede contener un virus o podría haber sido un error durante la transmisión. En cualquier caso, tendrá que reiniciar la descarga para tener una idea. Este proceso se aplica automáticamente al descargar distribuciones de Linux o BSD si está utilizando un administrador de paquetes, por lo que no tendrá que preocuparse por ello. En Windows, deberá realizar esta verificación manualmente. -

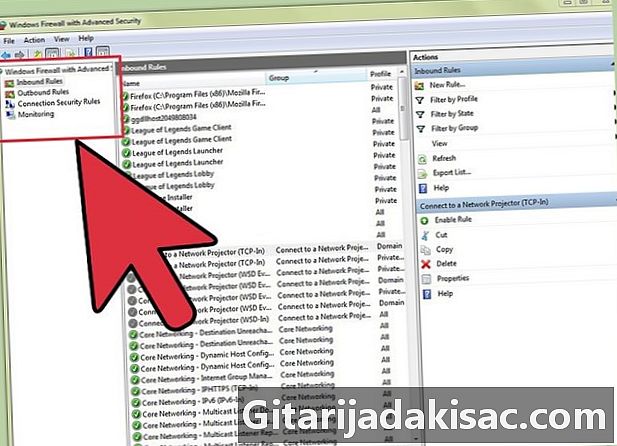

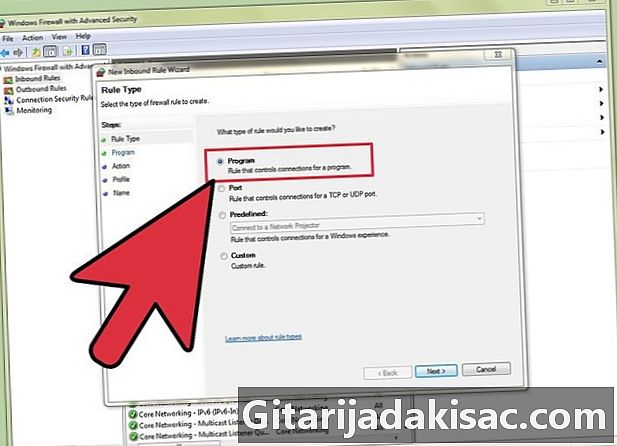

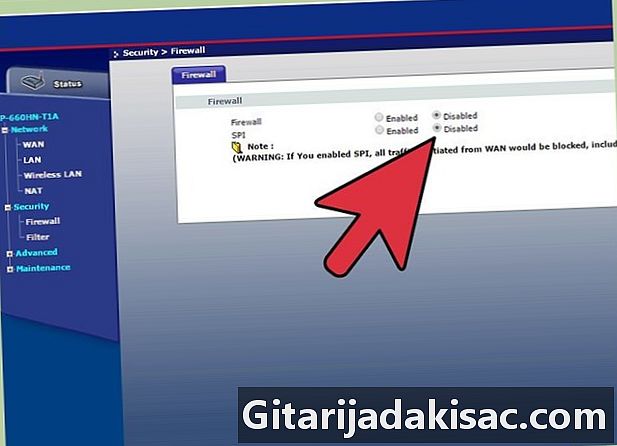

Poner un firewall en su lugar. Los que están integrados con distribuciones de Linux son de muy buena calidad: es "netfilter" e "iptable" en Linux o "pf" en BSD. En Windows, deberá buscar el correcto. Para comprender qué es un firewall, imagine un conmutador en un gran patio de maniobras, donde hay trenes (similares a los datos de una red), muelles (comparables a los puertos del firewall) y rieles ( comparable a las secuencias de datos). Un tren no puede descargarse solo: tendrá que usar un servicio de manejo, similar a los demonios (son programas que se ejecutan en segundo plano y tienen que cargar un puerto en particular). Sin este servicio, incluso si el tren llegara a la plataforma correcta, no se podría hacer nada. Un firewall no es un muro ni una barrera, es un sistema de desvío, cuya función es administrar el flujo de datos en los puertos configurados para permitir la entrada o salida. Dicho esto, no tiene la capacidad de controlar las conexiones salientes a menos que bloquee o desconecte la red, pero puede ver lo que está sucediendo. Aunque la mayoría de los programas espía pueden colarse de forma inteligente en su firewall, no pueden ocultar sus actividades. Es mucho más fácil detectar el software espía que emite información desde el puerto 993 a pesar de que no está utilizando una aplicación IMAP que encontrarlo oculto en Internet Explorer enviando datos en el puerto 443, que utiliza de manera regular y legítima. Si está utilizando un firewall estándar (este es el caso de fp y netfilter / iptable), verifique si hay salidas inesperadas bloqueando todas las entradas excepto las conexiones permitidas. Recuerde permitir todos los flujos de datos en el puerto Loopback (lo) que sea necesario y seguro. -

Si su firewall es neutral, úselo solo para informar actividades. No podrá bloquear de manera inteligente ningún flujo de datos con un firewall de esta naturaleza, que solo puede filtrar paquetes. Evite el filtrado de acceso "basado en aplicaciones", que es complicado de implementar, obsoleto y le da una sensación de "falsa seguridad". La mayoría del malware se infiltra en códigos maliciosos en aplicaciones legítimas que necesitan conectarse a Internet (como Internet Explorer) y generalmente se inician al mismo tiempo. Cuando este navegador intenta conectarse, el firewall le pedirá su consentimiento y, si usted lo otorga, el spyware comenzará a emitir su información multiplexada con sus datos legítimos en los puertos 80 y 443. -

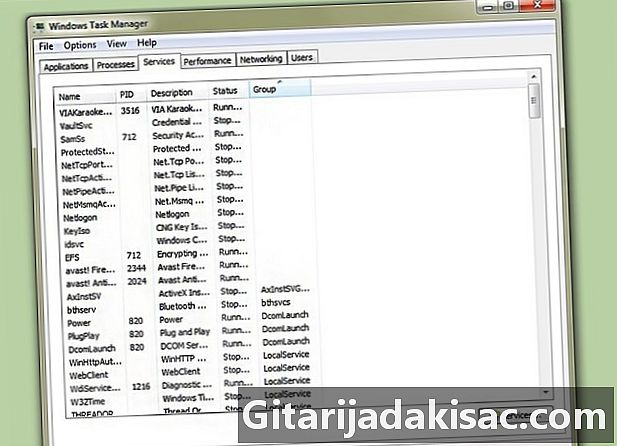

Verifique los servicios (o demonios) en funcionamiento. Para volver al ejemplo de la descarga del tren mencionado anteriormente, si a nadie le importa la carga, no sucederá nada. No use un servidor, no necesitará poner en servicio el servicio para escuchar lo que sucede afuera. Sin embargo, tenga cuidado: la mayoría de los servicios que ejecutan Windows, Linux, Mac OS o BSD son esenciales, pero no pueden escuchar lo que sucede fuera de su computadora. Si puede, deshabilite los servicios innecesarios o bloquee el tráfico en los puertos correspondientes de su firewall. Por ejemplo, si el servicio "NetBios" escucha los puertos 135 y 138, bloquee el tráfico entrante y saliente de ellos si no está utilizando Windows Share. Recuerde que los errores en los servicios generalmente son puertas abiertas para tomar el control de su computadora de forma remota y si estos servicios están bloqueados por un firewall, nadie podrá ingresar a su sistema. También puede intentar usar programas de escaneo como "nmap" para determinar los puertos que necesitará bloquear o los servicios que deberán inhibirse (que serán los mismos). -

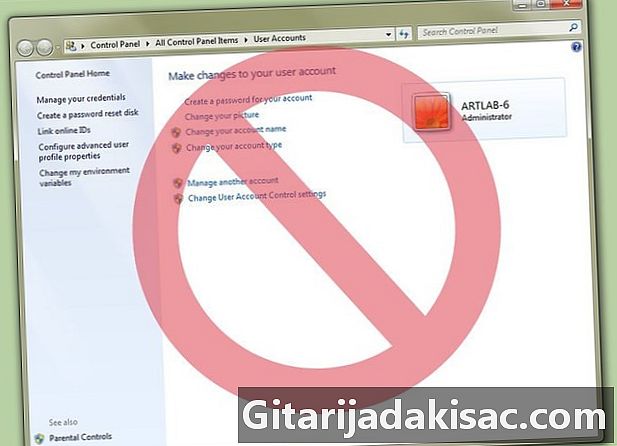

No use su cuenta de administrador del sistema. Esto es mucho mejor con las versiones de Vista y Windows 7. Si utiliza una cuenta de administrador, cualquier aplicación, incluso si es maliciosa, puede solicitarle que se ejecute con privilegios de administrador. El malware que no tiene acceso a los privilegios de administrador deberá ser inteligente para implementar la energía en su sistema si está familiarizado con el trabajo en modo "estándar". En el mejor de los casos, solo podría enviarle información como usuario único, pero a ningún otro usuario del sistema. No puede consumir muchos recursos del sistema para enviar su información y será mucho más fácil de detectar y eliminar de la computadora. -

Considere cambiar a Linux. Si no le gustan los juegos de computadora o no utiliza un software raro o especializado, sería mejor que cambie a Linux. Hasta la fecha, se sabe que una docena de malware intentó infectar estos sistemas y fueron neutralizados rápidamente a través de las actualizaciones de seguridad ofrecidas por las diferentes distribuciones. Las actualizaciones de aplicaciones de Linux se verifican, firman y provienen de repositorios autenticados. Aunque existen antivirus para Linux, no son necesarios, considerando el modo de trabajo implementado en este sistema. Encontrará en los repositorios oficiales de distribuciones de Linux una gran cantidad de aplicaciones maduras, gratuitas y gratuitas de alta calidad, que satisfacen la mayoría de las necesidades (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird), así como una gran cantidad programas para el uso y conversión de archivos multimedia. La mayoría de estas aplicaciones gratuitas se desarrollaron por primera vez para y bajo Linux y luego se portaron a Windows.

Método 2 Evite espiar un acceso por cable

-

Verifique la integridad de su red cableada. Asegúrese de que su cableado de red no esté alterado y que no haya enlaces adicionales en sus conmutadores y cajas de distribución. -

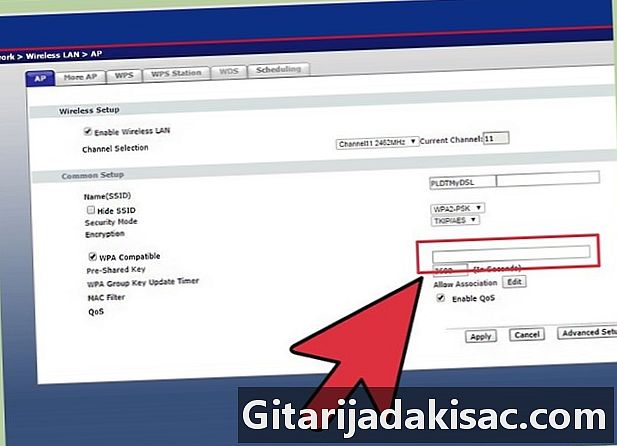

Verifique la eficiencia del protocolo de encriptación de su red inalámbrica. El flujo de datos de su enrutador debe estar encriptado al menos bajo los protocolos WPA-TKIP, WPA (2) -CCMP o WPA2-AES, este último el más efectivo. Las técnicas de espionaje evolucionan muy rápidamente. El protocolo WEP se ha vuelto inconsistente y, por lo tanto, ya no protege su confidencialidad. -

No navegar Nunca a través de un proxy en Internet. Tenga en cuenta que está en una relación de "confianza" con la persona que pondrá en acción este poder y que es un extraño perfecto para usted. Puede que no sea tan bien intencionado como cree y puede "escuchar" y grabar todo lo que envía o recibe a través de Internet a través de su proxy. También es posible decodificar el cifrado proporcionado por los protocolos HTTPS, SMTPS o IMAP que utiliza si no toma precauciones. De esta manera, puede obtener el número de su tarjeta de crédito o el código de acceso a su cuenta bancaria si realiza pagos en línea. Es mucho mejor para usted usar directamente un protocolo HTTPS en un sitio en lugar de pasar por servicios intermedios totalmente desconocidos. -

Use encriptación donde sea posible. Esta es la única forma de asegurarse de que nadie más que usted y el servidor remoto puedan entender lo que está enviando y recibiendo. Use SSL / TLS cuando sea posible, evite FTP, HTTP, POP, IMAP y SMTP, y en su lugar use sus versiones seguras, como SFTP, FTPS, HTTPS, POPS, IMAPS y POPS. Si su navegador le informa que el certificado emitido por un sitio es malo, evítelo. -

No utilice ningún servicio de enmascaramiento de IP. Estos servicios son en realidad proxies. Todos sus datos pasarán a través de ellos y pueden ser memorizados por estos sitios. Algunos de ellos son incluso herramientas de "phishing", es decir, pueden enviarle la página falsa de un sitio al que está vinculado por varias razones, pedirle que "les recuerde" parte de su información personal bajo cualquier tipo de preámbulo. y luego se hará pasar por el sitio web "bueno" sin siquiera darse cuenta de que usted mismo ha proporcionado su información confidencial a extraños.

- No ingrese correos electrónicos de personas que no conoce.

- No incluya documentos adjuntos a menos que provengan de personas que conozca y su presencia se mencione explícitamente en el correo electrónico.

- Los "errores" de Internet son buenas maneras de construir su historial de navegación sin su conocimiento. Podrás neutralizarlos mediante varias extensiones propuestas por Firefox y Chrome.

- Si está familiarizado con el uso de juegos en línea que requieren la apertura de algunos puertos, generalmente no necesita cerrarlos nuevamente. Recuerde que sin un servicio activo, las amenazas no existen y cuando sus aplicaciones de juego están cerradas, ya nada puede escuchar los flujos de datos de sus puertos. Es como si estuvieran cerrados.

- Si usa un cliente de correo electrónico, configúrelo para que los mensajes de correo electrónico se muestren en e puro, no en HTML. Si no pudo leer uno de los correos electrónicos recibidos, significa que consiste en una imagen HTML. Puede estar seguro de que se trata de spam o de un anuncio.

- Un solo sitio web no puede rastrear su dirección IP a otros sitios web.

- Nunca permita que su computadora funcione sin un firewall. Solo los usuarios de la red en la que se encuentra pueden acceder a las vulnerabilidades de seguridad. Si elimina el cortafuegos, todo Internet se convertirá en su red y, en ese caso, un ataque a muy corto plazo ya no sería un problema (unos segundos como máximo).

- Nunca use múltiples detectores de spyware al mismo tiempo.

- Su dirección IP es absolutamente inútil para los piratas informáticos.

- Los propietarios de sitios web no pueden rastrearlo de manera eficiente con su dirección IP. En la mayoría de los casos, la dirección IP que le asignó su proveedor de servicios de Internet (ISP) es "dinámica". Cambia en promedio cada 48 horas y solo su proveedor de ISP realmente sabe quién es usted. También es técnicamente imposible para él registrar el tráfico de todos sus clientes e identificarlos a todos.

- Si los puertos de un firewall están abiertos, no serán de utilidad para los piratas informáticos si no hay un mal servicio para escucharlos.

- Una dirección IP es solo una dirección como cualquier otra. Conocer su dirección física o geográfica no facilitará el robo de sus muebles, y lo mismo ocurre con sus datos con una dirección IP.